|

Как удалить Winlock своими силами!, Примеры борьбы с винлока

|

|

| Николай | Дата: Четверг, 14.07.2011, 13:32 | Сообщение # 1 |

|

Хакер

Группа: Администраторы

Сообщений: 28

Статус: Offline

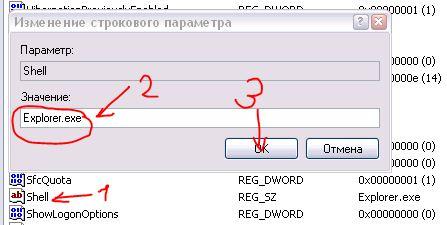

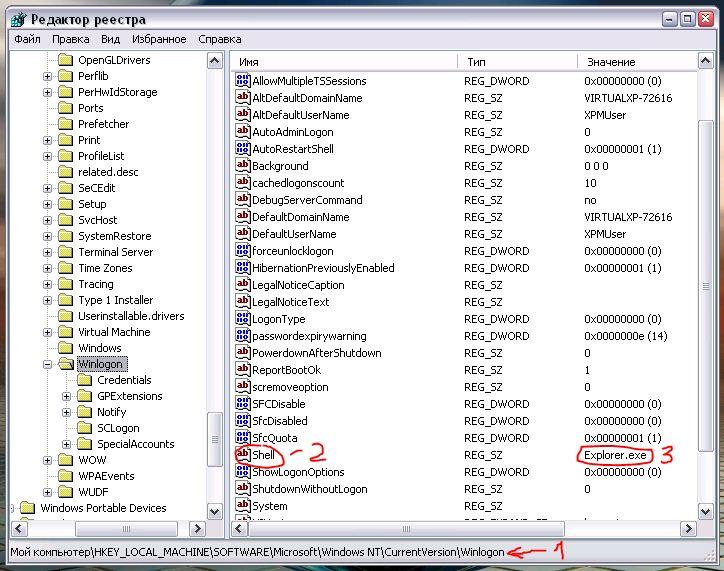

| Подмена локером Explorer.exe в Shell (реестр) и как с этим быть.

Данный пример не панацея от всех винлоков в мире, но такой расклад встречается довольно часто.

Ну и пример как использовать ERD против винлока.

Quote Следующим видео (если это не прикроют) будет пример с userinit, как восстановить и как найти покореженный файл.

Доступно только для пользователей

|

| |

|

|

| Николай | Дата: Четверг, 14.07.2011, 13:38 | Сообщение # 2 |

|

Хакер

Группа: Администраторы

Сообщений: 28

Статус: Offline

| Локер прописывает себя в разделе реестра в ветке RUN.

Данный пример не панацея от всех винлоков в мире, но такой расклад встречается очень часто.

Ну и пример как использовать ERD против винлока.

|

| |

|

|

| Николай | Дата: Четверг, 14.07.2011, 13:39 | Сообщение # 3 |

|

Хакер

Группа: Администраторы

Сообщений: 28

Статус: Offline

| Локер использует планировщик заданий Windows.

Данный пример не панацея от всех винлоков в мире, но такой расклад встречается хотя редко.

Ну и пример как использовать ERD против винлока.

|

| |

|

|

| Николай | Дата: Четверг, 14.07.2011, 13:40 | Сообщение # 4 |

|

Хакер

Группа: Администраторы

Сообщений: 28

Статус: Offline

| Локер против userinit + утилита Беляша.

Данный пример не панацея от всех винлоков в мире, но такой расклад встречается регулярно.

Ну и пример как использовать ERD против винлока.

|

| |

|

|

| Николай | Дата: Четверг, 14.07.2011, 13:41 | Сообщение # 5 |

|

Хакер

Группа: Администраторы

Сообщений: 28

Статус: Offline

| Вот еще про восстановление системы средствами ERD:

восстановление состояния системы на дату ДО заражения.

|

| |

|

|

| Николай | Дата: Четверг, 14.07.2011, 13:50 | Сообщение # 6 |

|

Хакер

Группа: Администраторы

Сообщений: 28

Статус: Offline

| +++ по последним наблюдениям, восстановление без ERD:

1) используем безопасный режим загрузки Windows:

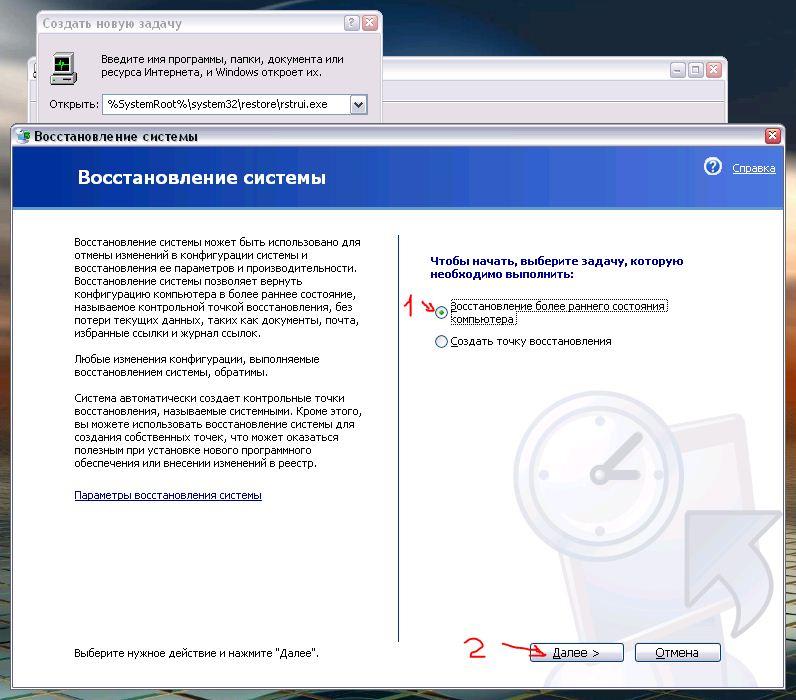

Пробуем восстановить состояние системы на дату ДО заражения. (для справки читаем ЗДЕСЬ)

-> для Windows 7 можно воспользоваться родной, встроенной средой восстановления Windows RE

(загружается самостоятельно, без загрузки ОС, ERD не нужен!)

Пробуем "Восстановление запуска", если не помогло - запускаем "Восстановление системы".

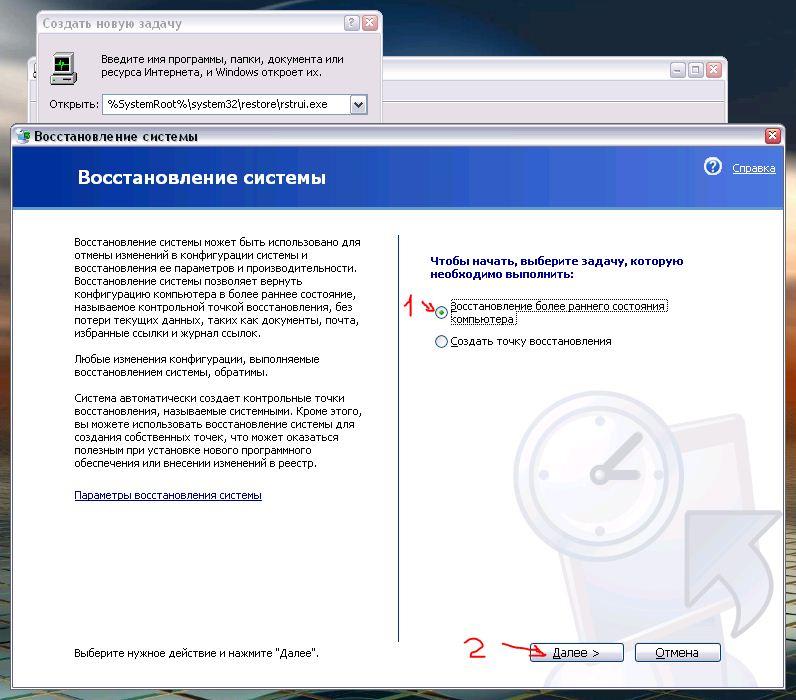

-> для Windows XP иногда есть возможность загрузиться в безопасном режиме с поддержкой командной строки,

загружаемся и в консоли набираем команду %systemroot%\system32\restore\rstrui.exe

(или C:\WINDOWS\system32\Restore\rstrui.exe, если Windows установлена по умолчанию), жмем ввод - запустится Мастер восстановления. Для 7 и Vista вводим %systemroot%\system32\rstrui.exe

-> если восстановление не удалось, но командная строка работает - можно пробовать запустить Проводник (в консоли - %SystemRoot%\explorer.exe или C:\WINDOWS\explorer.exe) или Редактор реестра (в консоли - %SystemRoot%\regedit.exe или C:\WINDOWS\regedit.exe) и исправить нужные нам параметры, описано ниже в п.2.

-> если все вышеперечисленное не удалось, но командная строка работает - прямо в ней вводим последовательно строчки (внимательно!):

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Shell /t REG_SZ /d Explorer.exe /f

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Userinit /t REG_SZ /d userinit.exe, /f

REG DELETE HKCU\Software\Microsoft\Windows\CurrentVersion\Policies /f

REG ADD HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer /v NoDriveTypeAutoRun /t REG_DWORD /d 145 /f

REG DELETE "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\cmd.exe" /f

REG DELETE "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\taskmgr.exe" /f

REG DELETE "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\explorer.exe" /f

REG DELETE "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\iexplorer.exe" /f

REG DELETE HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System /v DisableRegistryTools /f

REG DELETE HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System /v DisableTaskMgr /f

после каждой строчки - жмем ввод (Enter)! потом пробуем перезагрузитья в нормальном режиме (пробуйте после первых двух).

так-же можно запустить предварительно скачанный и распакованный на флешку .cmd файл, который выполнит все вышеперечисленное. скачать.

----------------------------------------------

2) "на удачу" и/или восстановление после удаления винлока:

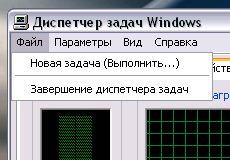

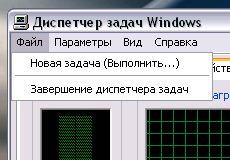

иногда сбои в "работе" винлоков дают возможность легко запустить диспетчер задач (Ctrl+Shift+Esc или Ctrl+Alt+Del), мы опять получаем возможность запустить Мастер восстановления системы:

+ запустите %SystemRoot%\system32\restore\rstrui.exe (или можно C:\WINDOWS\system32\Restore\rstrui.exe, если Windows установлена по умолчанию)

и далее:

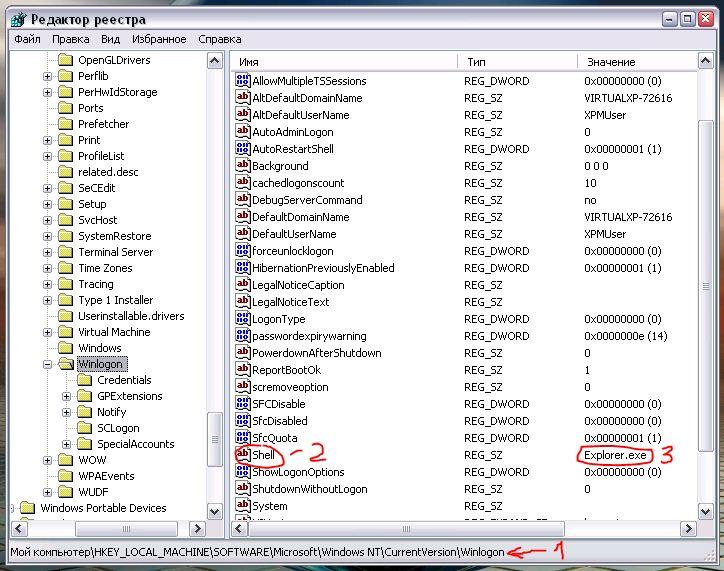

или, так же - через диспетчер задач, можно запустить Редактор реестра и исправить нужные нам параметры

(например, часто отсутствует рабочий стол после удаления винлока)

это в любом случае придется делать тем, у кого восстановление системы отключено "врагами":

+ запускаем %SystemRoot%\regedit.exe (или можно C:\WINDOWS\regedit.exe, если Windows установлена по умолчанию)

и далее:

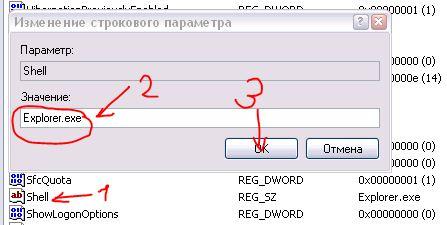

ищем и проверяем ветку реестра

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell -> должно быть значение Explorer.exe

щелкнуть по параметру Shell и изменить значение на правильное - т.е. стираем что есть и пишем Explorer.exe

Сразу проверяем значения

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit -> должно быть значение userinit.exe,

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\AlternateShell -> должно быть значение cmd.exe

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\SafeBoot -> должно быть значение cmd.exe

в ветке HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options -> НЕ должно быть параметров explorer.exe и/или taskmgr.exe - УДАЛИТЬ!

в ветке HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\system -> НЕ должно быть параметра DisableTaskMgr - УДАЛИТЬ! -> после исправлений - перезагрузка.

+ смотрим подозрительные файлы в папке автозагрузки и в ключах реестра:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

т рояны могут маскировать свои файлы под "настоящие" системные файлы, например, в ключе shell может вызываться explorеr.exe, у которого в названии одна из букв - в русской раскладке, а в ключе Userinit - userinet.exe, может содержать русскую букву е... Поэтому лучше всего самим перенабрать эти строки и проверить пути загрузки.

-> если Редактор реестра заблокирован - пробуем запустить консоль %systemroot%\system32\cmd.exe (C:\WINDOWS\system32\cmd.exe) через Диспетчер задач или нажав комбинацию Win+R, и уже в консоли ввести команды из п.1. Полезно почитать Если что-то отключено

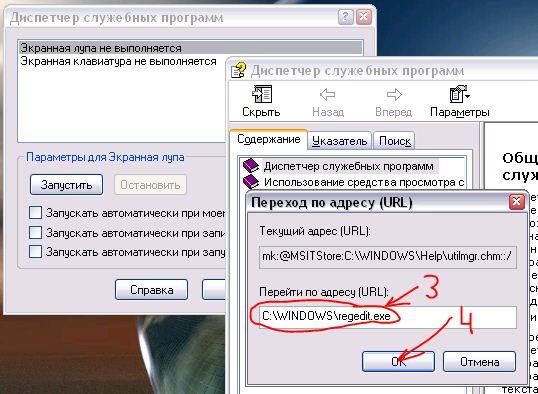

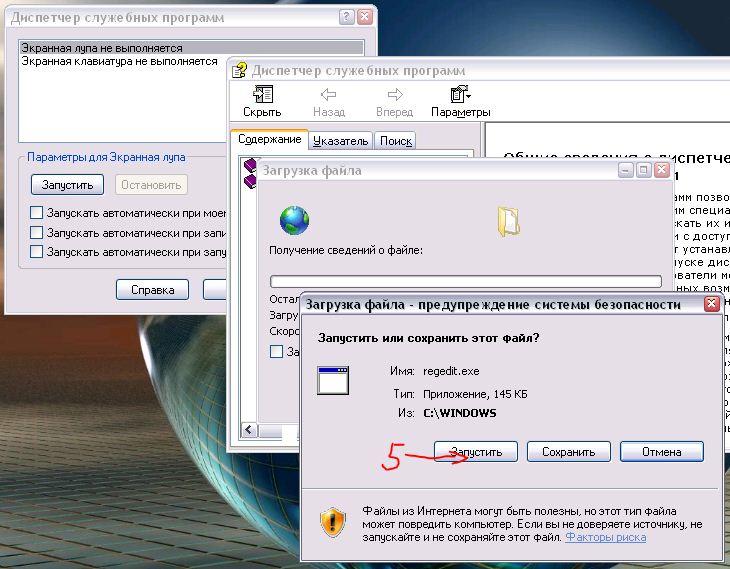

3) когда все заблочено и безопасный режим не работает - ищем обходные пути:

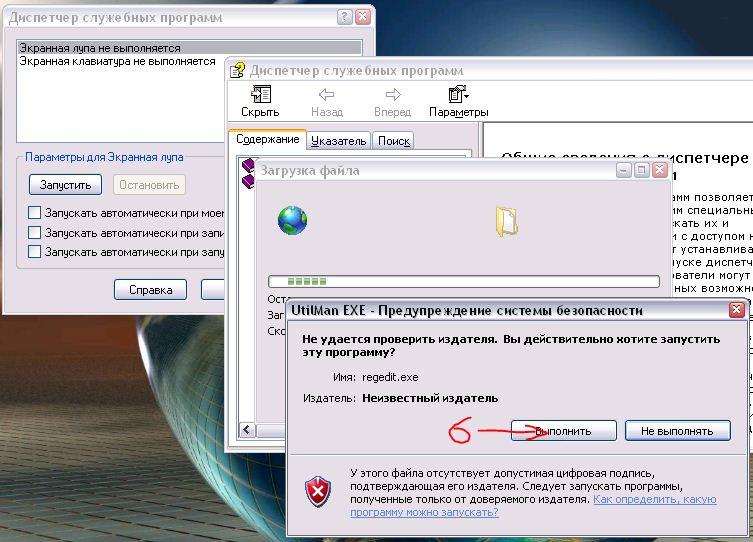

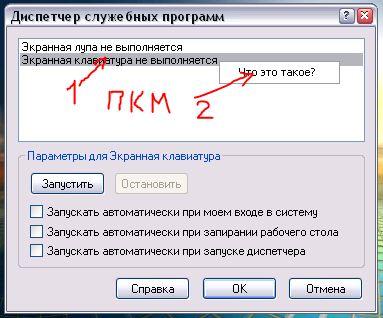

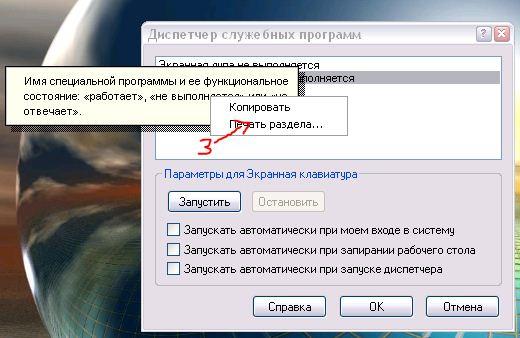

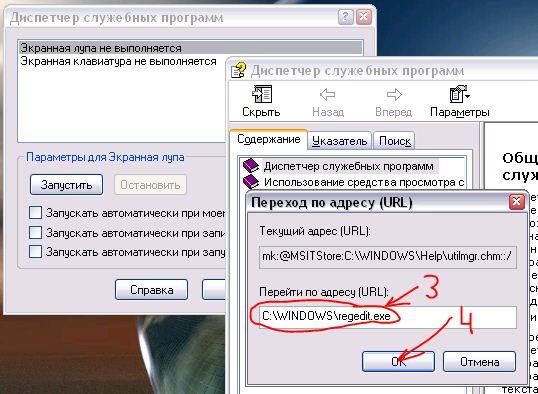

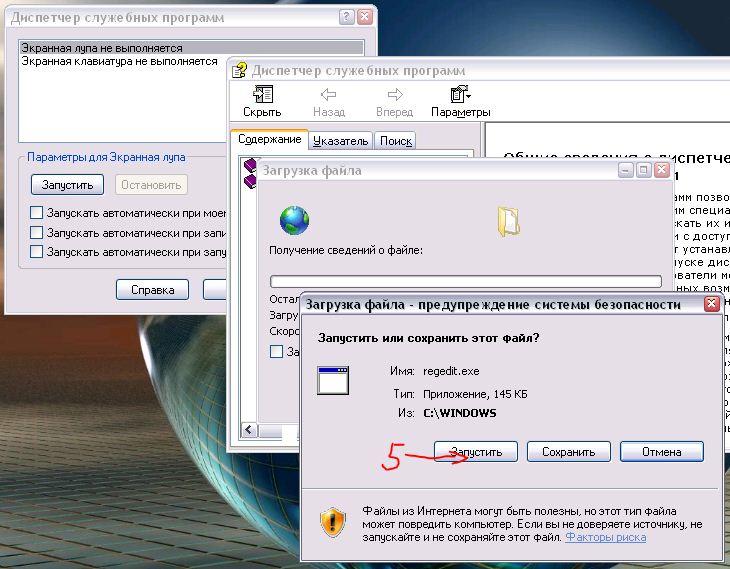

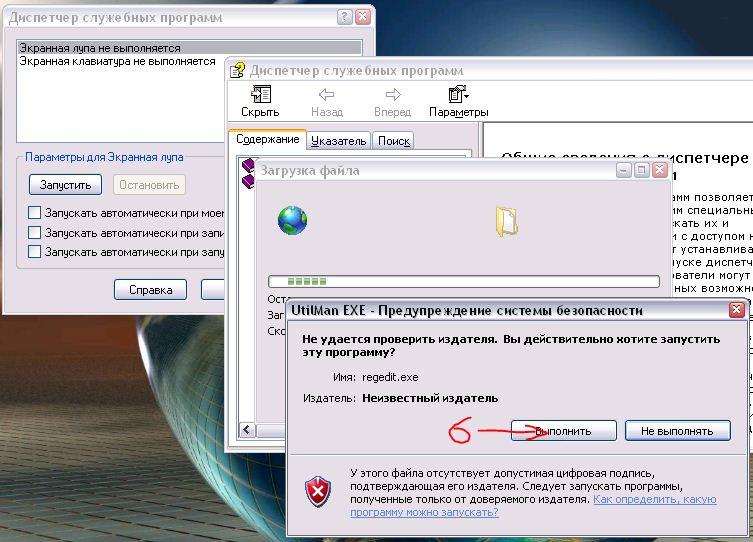

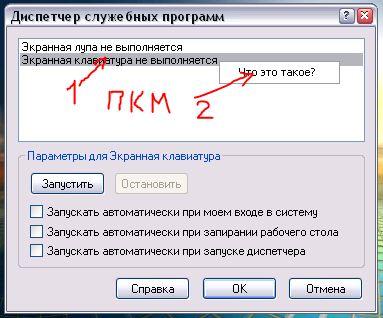

иногда сбои в "работе" винлоков дают возможность запустить, например, экранную лупу... тогда можно попытаться запустить браузер или редактор реестра или восстановление системы:

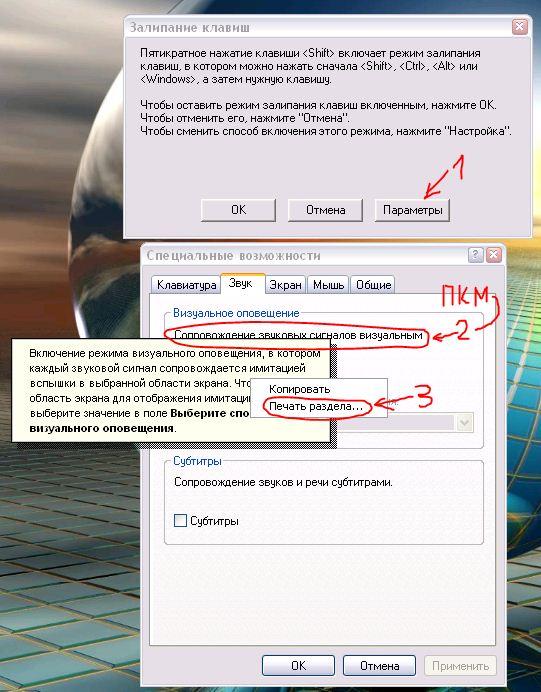

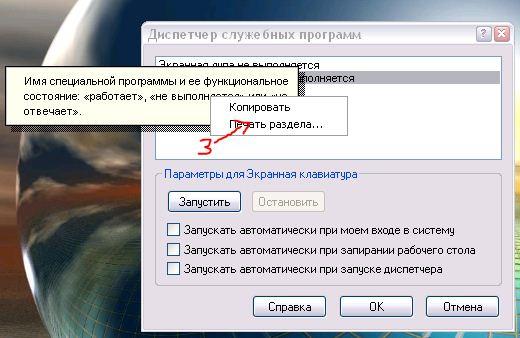

-> жмем Win+U-> вызов Диспетчера служебных программ и далее так:

-> или так попытаться:

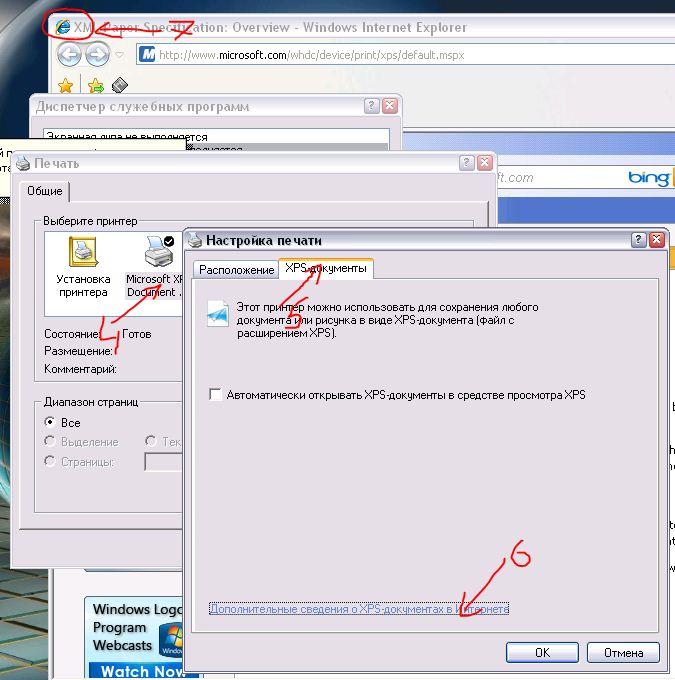

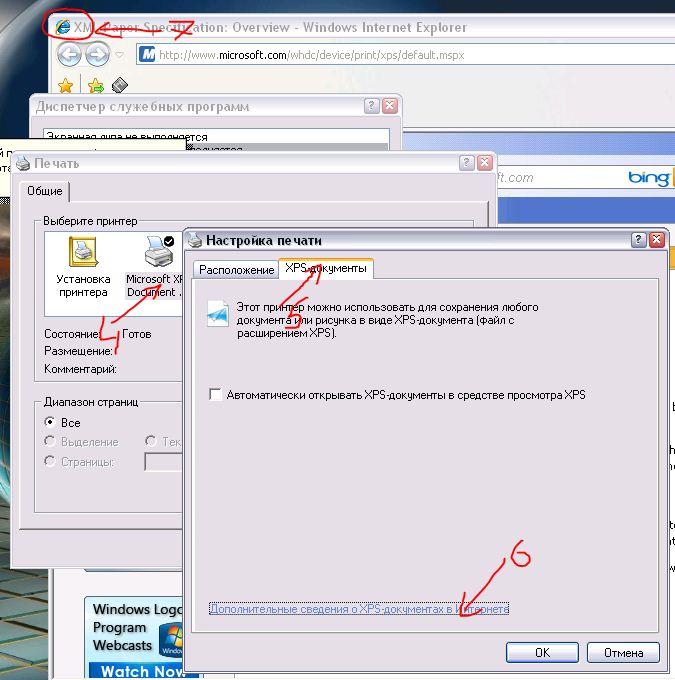

смотрим какие принтеры есть или выбираем "Установка принтера", например:

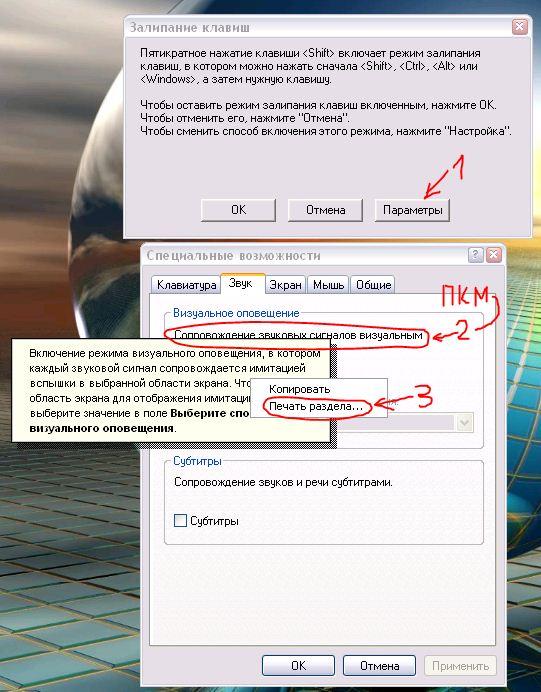

-> жмем правый Shift 5 раз подряд или дольше 8 секунд - появляется окно запроса фильтрации ввода (Залипание клавиш):

в нем жмем Параметры и далее:

далее - как выше описано.

т.е. ИЩЕМ выход... возможность запустить справку/браузер...т.к. и из них можно запустить C:\WINDOWS\regedit.exe или cmd.exe или explorer.exe smile.gif

В браузере можно нажать в меню Файл -> Открыть -> Обзор (или Открыть файл) и запустить нужную программу...

-> иногда получается разблокировать рабочий стол так: нажимать клавишу Win и пытаться правой кнопкой мыши вызвать меню подозрительного приложения на мигающей внизу панели задач и выбрать пункт - закрыть окно... или нажимать комбинацию клавиш Ctrl+Shift+Esc , и в это же время пытаться мышкой снять подозрительную задачу в мигающем диспетчере... иногда локер можно закрыть так: при загрузке системы часто нажимать комбинацию Alt+F4. Пробовать все и в безопасном режиме!

-> На некоторых клавиатурах есть дополнительные клавиши для вызова приложений и функций - пробуем их...

-> Пробуем стандартные сочетания клавиш Windows:

жмем Win+M - Свернуть все окна.

жмем Win+D - Отображение рабочего стола.

жмем Win+стрелка вниз - Свертывание окна.

жмем Win+E - Открытие компонента «Компьютер».

жмем Win+F - Поиск файла или папки.

жмем Win+R - Открытие диалогового окна «Выполнить».

жмем Win+PAUSE - Открытие диалогового окна свойств системы.

жмем Alt+F4 - закрыть активное окно...

да, и такое бывает срабатывает smile.gif

Далее - запускаем редактор реестра или восстановление системы, как выше описано.

-----------------------------------------------------------------------------------

НЕ забываем, что после всех манипуляций, необходимо проверить свой компьютер свежим Anti-malware

|

| |

|

|

| Николай | Дата: Четверг, 14.07.2011, 14:03 | Сообщение # 7 |

|

Хакер

Группа: Администраторы

Сообщений: 28

Статус: Offline

| Винлок меняет место прописки.

|

| |

|

|

| Николай | Дата: Четверг, 14.07.2011, 14:04 | Сообщение # 8 |

|

Хакер

Группа: Администраторы

Сообщений: 28

Статус: Offline

| Как нейтрализовать винлок штатными средствами windows.

Способ срабатывает редко, но как вариант для рассмотрения имеет место быть.

|

| |

|

|

| Николай | Дата: Четверг, 14.07.2011, 14:04 | Сообщение # 9 |

|

Хакер

Группа: Администраторы

Сообщений: 28

Статус: Offline

| Новые приемы маскировки Винлоков в системе. И как с этим быть....

|

| |

|

|

| Николай | Дата: Четверг, 14.07.2011, 14:05 | Сообщение # 10 |

|

Хакер

Группа: Администраторы

Сообщений: 28

Статус: Offline

|

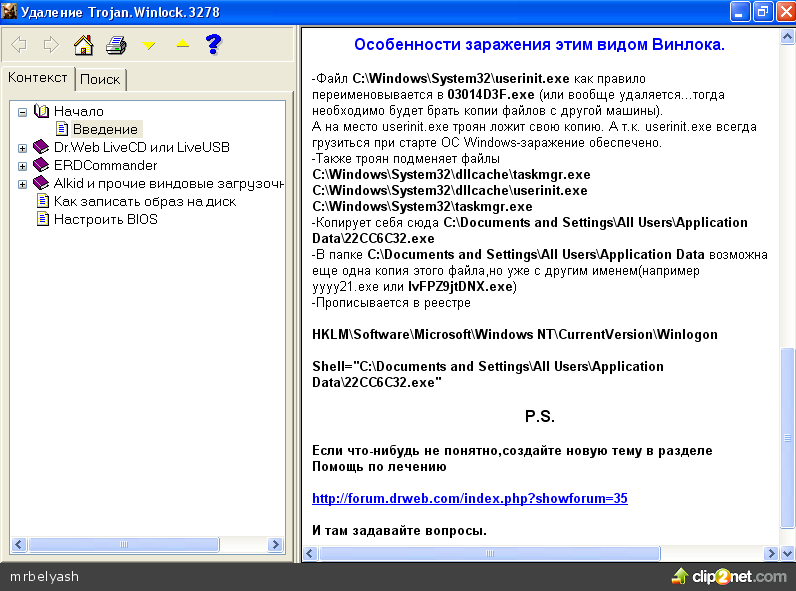

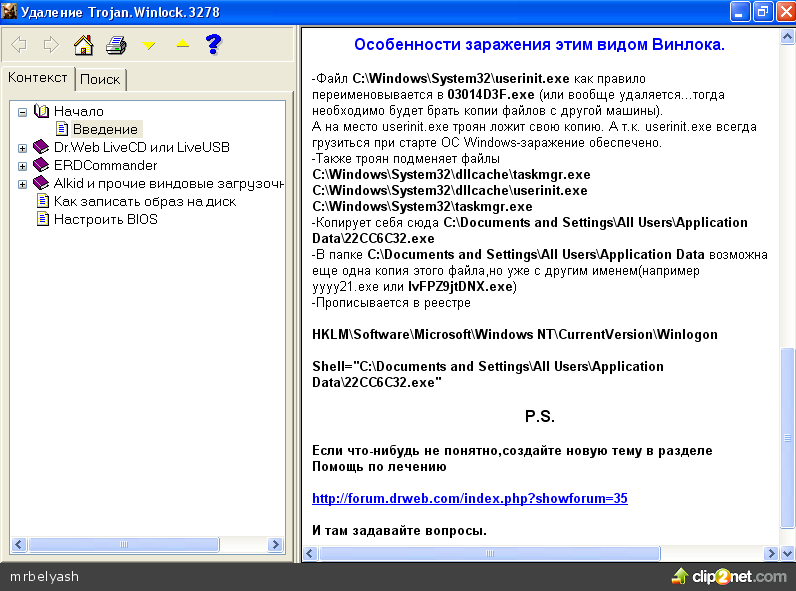

Инструкция как удалять Trojan.WinLock.3278

-в виде chm

md5:72AF727880F1827BB0AF5C0664C44C1C

-в виде exe

md5:06425E44E8C87087CB2DAABBC6CA3B7D

или вот в архиве

md5:D3B3935B05603D7E86E9D2DD19AD3039

WinLock3278.zip

|

| |

|

|

Новости сайта Мы против Вирусов!

Новости сайта Мы против Вирусов!